|

1. 需求分析

随着军队、电子政务、金融、证券等行业涉密网络信息安全保护等级的提高,现有的保护计算机和网络及其存储的信息资源的措施主要有防病毒、防火墙、入侵检测等。

适当配置的防火墙虽然可以将非预期的信息屏蔽在外,但防火墙不能检查不经过它的访问请求,比如不能防范来自内部的攻击,据IDC统计,70%左右的成功的攻击来自于内部,内部如果都使用防火墙就会使得整个系统的维护管理变得异常复杂;防火墙需要开通必须的服务,内部需要收发邮件、需要访问Internet、需要提供WWW和MAIL服务,在提供正常业务的同时也给了入侵者可乘之机,他可以通过邮件或WEB浏览攻进网络,也可以直接攻击WWW和MAIL服务器;防火墙的策略配置复杂,需要考虑各种协议、Inbound和Outbound、地址欺骗、先后顺序、隐藏策略、全局策略、目标对象等众多因素,稍有不慎就会出现防护漏洞;防火墙自身存在漏洞,目前最好的防火墙技术都不可避免的存在这样或那样的问题,这在业界已经是不争的事实。

防火墙的保护是必要的,但绝不是仅仅的保护手段,客户有着许多极其重要的应用系统,能否正常运行直接关系到业务能否正常开展。需要一种动态和主动的保护机制,时刻检查和解析所有的访问请求和内容,一旦发现可疑的行为,及时做出适当的响应,以保证将系统调整到"最安全"和"风险最低"的状态。这种动态的保护机制就是入侵检测系统。但是,入侵检测系统同样也存在着技术上的不足。入侵检测系统通过模式匹配的方式来判断当前网络数据包是否有入侵痕迹,因而,如果用户没有及时升级入侵检测的"特征库"或者入侵检测供应商的特征库根本没有这种"特征",这些攻击就不会被检测到。另外用户网络环境为交换环境,那么入侵检测的实施需要改造网络拓扑结构;入侵检测只能对TCP连接发TCP Reset包来切断当前的连接,如果用户提供了UDP服务,则入侵检测就无能为力。

传统的防护措施都从一个或者多个方面保护了我们的数据和网络安全。但都不可能完全解决安全问题,因为以上这些保护措施都有其局限性。安全隔离产品便发挥了传统产品无法超越和替代的作用。

数据交换类网闸(x-gap8200)的硬件结构由三个模块组成。分别是外网模块、内网模块、数据交换模块。三个模块的都使用各自的控制逻辑。由数据交换模块在外网模块和内网模块之间摆渡数据,数据交换模块在系统中自起到摆渡数据的暂存介质的作用。

数据交换类网闸(x-gap8200)的基本安全模型参考人工拷盘的操作过程。这样的结构保证了外网模块和内网模块之间没有直接的通路和物理连接,防止在外网模块遭受攻击后,影响到内网模块,从而保证了系统在物理结构上的安全性。由于采取了文件类型过滤、附件过滤、内容检测、防病毒、签名校验等机制对传输的文件进行过滤,防止内部信息泄漏、病毒入侵、网络侦听、身份冒充等安全措施,数据交换类网闸(x-gap8200)的安全性高于人工拷盘。

数据交换类网闸(x-gap8200)不提供任何基于通用协议的转发、路由或穿透功能,不提供任何基于通用协议的协议转换和重组功能。数据交换类网闸(x-gap8200)不转发任何通用协议本身的内容,只转发应用数据。

2. 设计方案

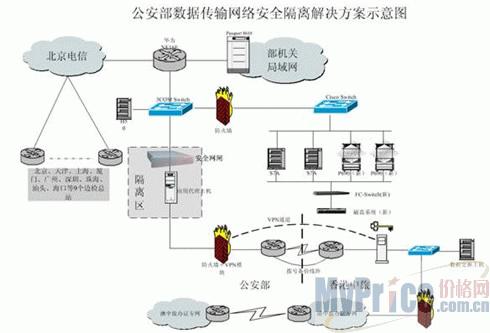

公安行业作为政府管理社会,对外服务的窗口之一,大量处理如服务受理、收费、审批、制证、发证等等工作,需要建立一套覆盖实现该完整流程的管理信息系统。同时还需要能够定时自动把数据上传到上级主管部门,实现数据共享。由于需要和外部进行数据交换,在满足一般网络安全要求情况下,还需要实现内外网之间的安全隔离,其网络安全解决方案如下:

电话:010-87494812

网站:www.netchina.com.cn

|